El poderoso meterpreter en nuestro metasploit (Tutorial completo de Meterpreter (Hacking profesional)

En este post, les daré una preve lección de Meterpreter en nuestro Poderoso Metasploit en uno de mis sistemas operativos favoritos: Backtrack 5 R3

Para hacer lo que queramos dentro de una PC. Instalar keyloggers, capturas de webcam, grabación de sonidos, entre otras cosas ;)

Para aquellos que se preguntan ¿Qué es un keylogger?, la respuesta es simple, es una pieza de software o hardware que captura cada letra que escribes de tu teclado y las guarda para la visualización de el atacante.

Aunque muchos newbies lo han utilizado, ya que hay varias maneras de hacerlo desde windows de una manera fácil, se piensa que un keylogger es para los lammers, pero están equivocados, aquí lo usaremos de forma profesional.

Este tipo de dispositivos han sido utilizados por los hackers para capturar logins, contraseñas, números de seguro social, tarjetas bancarias, etc.

Aquí vamos a usarlo para capturar todo desde, teclas, webcam, el audio de la computadora, etc.

Si no has visto el procesdo de infección de una PC, instalando con exito payloadas, rootkits, backdoors, etc.

Revisa mis demás publicaciones. :)

Abriremos Metasploit y vamos a empezar.

También puede saber más del tema con mis demas lecciones que publicare con una variedad de maneras de conseguir instalar el rootkit o payloadas de una manera simple, con documentos PDF o con archivos de Microsoft office.

Así como la desactivación de antivirus.

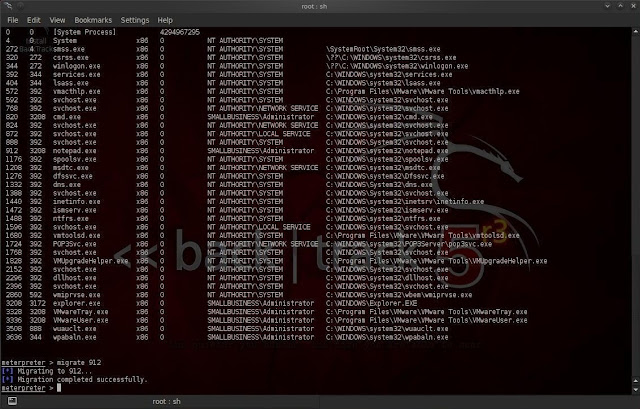

Paso 1: Migrar el Meterpreter

Antes de empezar nuestro keylogger, tenemos que migrar el Meterpreter a la aplicación o proceso que queremos registrar las pulsaciones del teclado.meterpreter> ps

meterpreter> migrate 912

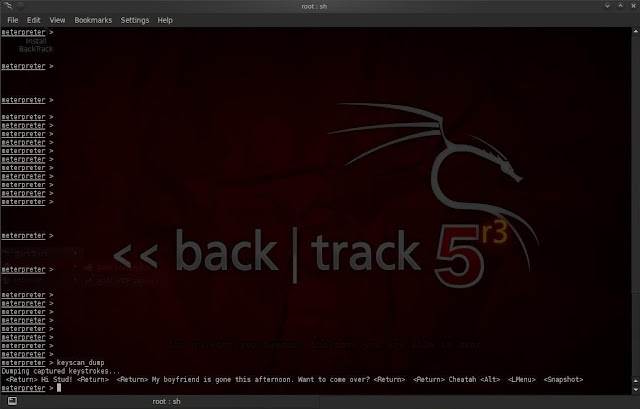

Paso 2: Iniciar el Keylogger

Ahora que hemos migrado el Meterpreter al Bloc de notas, podemos incrustar el keylogger.Meterpreter de Metasploit tiene un keylogger software integrado llamado keyscan.

meterpreter> keyscan_start

Paso 3: Escribe una nota breve sobre el Sistema de la Víctima

Ahora vamos a pasar a nuestro sistema de víctima y escribir una breve nota para asegurarse de que funciona.Paso 4: Recuperar las pulsaciones de teclas

Ahora, volvamos a nuestro sistema con Meterpreter en Metasploit. Ahora podemos volcar todas las pulsaciones de teclado que se introdujeron en el ordenador del Cheatah. Simplemente escriba el comando:meterpreter> keyscan_dump

Esto nos permitirá controlar la cámara web de forma remota, y la captura instantáneas de ella.

A diferencia de sólo la instalación de una consola de comandos en el equipo víctima, el Meterpreter tiene el poder de hacer numerosas y casi ilimitadas cosas en el ordenador del objetivo.

La clave está en hacer el Meterpreter instalado en su sistema por primera vez.

Después mostraré el hackeo de una victima con un simple enlace (Url).

Donde víctima con un poco de ingenieria social, le hacemos dar clic en un enlace a nuestro sitio web malicioso, para enviar un documento malicioso de Microsoft Office o un archivo de Adobe Acrobat, entre otras cosas. >:)

Paso 1: Visualización de la webcam de la victima.

Meterpreter de Metasploit tiene un módulo integrado para el control de cámaras del sistema remoto.meterpreter> webcam_list

Si él / ella tiene una cámara web, el sistema volverá con una lista de todas las cámaras web.

Paso 2: Snap Fotos de Webcam de la Víctima

Ahora que sabemos que él / ella tiene una cámara web, podemos tomar una instantánea de la cámara web escribiendo:meterpreter> webcam_snap

Ahora, el sistema guardará una instantánea de su cámara web en nuestro sistema en el directorio / opt / framework3 / msf3, que podemos abrir con nuestro navegador y ver lo que está pasando.

Paso 3: Ver Video Streaming desde la webcam de la Víctima

Ahora que sabemos cómo capturar una sola instantánea de la webcam de la víctima, ahora vamos a querer ejecutar la cámara web para que podamos ver una transmisión continua de vídeo. Podemos hacer esto escribiendo el siguente comando;Este comando inicia su webcam y envía su salida de streaming a /var/www/webcam.htm.

Cómo protegerse de Webcam de intrusiones

Entonces, ¿qué se puede hacer para asegurarse de que nadie está mirando a escondidas su computadora?

Vamos a continuar explorando maneras divertidas que podemos utilizar el Meterpreter

Escuchar el micrófono en el equipo

Hay un numerosas maneras de maneras de hacer esto, no dejes de visitar mis posts que publicare, para ver cómo instalarlo a través de un enlace malicioso donde pueden hacer clic, un documento malicioso de Microsoft Office o un archivo de Adobe Acrobat, entre otras cosas >:)Cómo grabar audio del ordenador de forma remota

Paso 1: Busque la escritura sound__recorder.rb

Como este script es relativamente viejo (2010), vamos a asegurarnos de que su versión de Metasploit tiene el guión de grabación de sonido.root @ bt> cd / opt / Metasploit / msf3 / scripts / meterpreter

root @ bt: / opt / Metasploit / msf3 / scripts / ls -l Meterpreter

En el guión debería aparecer en la lista de secuencias de comandos Meterpreter. Si no lo hace, puede actualizar su Metasploit escribiendo en el msfconsole:

msf> msfupdate

O puedes descargar el script aquí.

Asegúrese de guardarlo en el directorio / opt / Metasploit / msf3 / scripts / meterpreter.

Paso 2: Ejecutar sound__recorder

Ahora que tenemos la secuencia de comandos en el directorio adecuado, vamos a ejecutarlo. En primer lugar, vamos a ver el archivo de ayuda escribiendo el comando:meterpreter> sound_recorder ejecutar -i 30 -l / etc

Paso 3: reproducir la grabación

Cuando la grabación se ha completado , el Meterpreter guardará la grabación en un archivo en nuestro sistema en el directorio que se especifico, o en este caso el directorio / etc.Ahora simplemente tenemos que ejecutar ese archivo de audio en un reproductor de audio y podemos oír todo lo que pasaba en la habitación de nuestra victima durante esos 15 minutos.

Esto podría ser divertido! Quién sabe lo que podría estar en que los 15 minutos de grabación

Espero les haya sido útil la información. Y ver que no es tan difícil hackear una PC, y pronto estaré publicando más maneras de instalar un rootkit o payload en las computadoras de nuestras victimas.

Guión Comandos con descripciones breves de Meterpreter

- arp_scanner.rb - Guión para la realización de análisis de descubrimiento de un ARP.

- autoroute.rb - sesión Meterpreter sin necesidad de fondo de la sesión actual.

- checkvm.rb - Guión para detectar si el host de destino es una máquina virtual.

- credcollect.rb - Script para cosechar las credenciales que se encuentran en el host y almacenarlas en la base de datos.

- domain_list_gen.rb - Guión para extraer lista de cuentas de administrador de dominio para su uso.

- dumplinks.rb - Dumplinks analiza .lnk archivos de la carpeta de documentos recientes de un usuario y carpeta de documentos recientes de Microsoft Office, si está presente. Los archivos .lnk contienen sellos de tiempo, ubicaciones de archivos, incluidos los nombres de acciones, volumen # s de serie y más. Esta información puede ayudar a orientar los sistemas adicionales.

- duplicate.rb - Utiliza una sesión meterpreter para desovar una nueva sesión meterpreter en un proceso diferente. Un nuevo proceso permite a la sesión para tomar acciones "de riesgo" que podrían obtener del proceso de muertos por A / V, dando una sesión meterpreter a otro controlador, o iniciar un keylogger en otro proceso.

- enum_chrome.rb - Script para extraer datos de una instalación de cromo.

- enum_firefox.rb -. Guión para extraer datos de Firefox enum_logged_on_users.rb -. Guión para enumerar sesión actuales usuarios y los usuarios que han iniciado sesión en el sistema enum_powershell_env.rb - Enumera configuraciones PowerShell y WSH.

- enum_putty.rb - Enumera las conexiones Putty.

- enum_shares.rb - Guión para enumerar acciones ofrecidas y la historia de las acciones montadas.

- enum_vmware.rb - Enumera configuraciones de VMware para los productos de VMware.

- event_manager.rb - Mostrar información sobre registros de eventos en el sistema de destino y su configuración.

- file_collector.rb - Guión para la búsqueda y descarga de archivos que coinciden con un patrón específico.

- get_application_list.rb - Guión para extraer una lista de aplicaciones instaladas y su versión.

- getcountermeasure.rb - Guión para detectar AV, HIPS, Terceros cortafuegos, configuración DEP y Firewall de Windows configuración. Proporciona también la opción de matar a los procesos de los productos detectados y desactivar el firewall incorporado.

- get_env.rb - Guión para extraer una lista de todas las variables del sistema y el medio ambiente del usuario.

- getfilezillacreds.rb - Guión para la extracción de los servidores y credenciales de Filezilla.

- getgui.rb - Script para habilitar Windows RDP.

- get_local_subnets.rb - Obtener una lista de subredes locales basados en las rutas del huésped.

- get_pidgen_creds.rb - Guión para la extracción de los servicios configurados con nombre de usuario y contraseñas.

- gettelnet.rb - Comprueba si está instalado telnet.

- get_valid_community.rb - Obtiene una cadena de comunidad válida del SNMP.

- getvncpw.rb - Obtiene la contraseña de VNC.

- hashdump.rb - Grabs hashes de contraseñas de la SAM.

- hostedit.rb - Guión para agregar entradas en el archivo Hosts de Windows.

- keylogrecorder.rb - Guión para el funcionamiento de keylogger y guardar todas las pulsaciones de teclado.

- killav.rb - Termina casi todos los software antivirus en víctima.

- metsvc.rb - Eliminar un servicio meterpreter y empezar otra.

- migrar - Mueve el servicio meterpreter a otro proceso.

- multicommand.rb - Guión para ejecutar varios comandos en Windows 2003, Windows Vistaand Windows XP y Windows 2008 objetivos.

- multi_console_command.rb - Guión para ejecutar múltiples comandos de la consola en una sesión meterpreter.

- multi_meter_inject.rb - Guión para inyectar un tcp reverce Meterpreter payload en la memoria de múltiples PIDs si no se especifica se creará un proceso de bloc de notas y un payload Meterpreter, se inyectará en el uno.

- multiscript.rb - Guión para ejecutar varias secuencias de comandos en una sesión Meterpreter.

- netenum.rb - Guión para el ping barre en Windows 2003, Windows Vista, Windows 2008 y Windows XP objetivos que utilizan Windows nativo comandos.

- packetrecorder.rb - Guión para la captura de paquetes en un archivo PCAP.

- panda2007pavsrv51.rb - Este módulo se aprovecha de una vulnerabilidad de elevación de privilegios en Panda Antivirus 2007. Debido a problemas de permisos inseguros, un atacante local puede obtener privilegios elevados.

- persistence.rb - Guión para la creación de una puerta trasera persistente en un host de destino.

- pml_driver_config.rb - aprovecha una vulnerabilidad de elevación de privilegios en PML HPZ12 controlador de Hewlett-Packard. Debido a un permiso insegura SERVICE_CHANGE_CONFIG DACL, un atacante local puede obtener privilegios elevados.

- powerdump.rb - guión Meterpreter para utilizar puramente PowerShell para extraer nombre de usuario y la contraseña hashes través de claves de registro. Este script requiere estar ejecutando como sistema para funcionar correctamente. Este momento se ha probado en Server 2008 y Windows 7, que instala PowerShell de forma predeterminada.

- prefetchtool.rb - Guión para extraer información de carpeta de Windows de captación previa.

- process_memdump.rb - escritura se basa en la Neurocirugía papel Con Meterpreter.

- remotewinenum.rb - Este script enumerar los hosts de Windows en el entorno de destino dado un nombre de usuario y contraseña o el uso de la credencial en las que Meterpeter está ejecutando mediante WMI ventanas wmic herramienta nativa.

- scheduleme.rb - Guión para la automatización de las tareas de programación más comunes durante una pentest. Este script funciona con Windows XP, Windows 2003, Windows Vista y Windows 2008.

- schelevator.rb - Exploit para Windows Vista / 7/2008 Programador de tareas 2.0 Privilege Escalation. Este script explota el Programador de tareas 0 día 2.0 XML explotada por Stuxnet.

- schtasksabuse.rb - guión Meterpreter por abusar del servicio del planificador en Windows mediante la programación y ejecución de una lista de comandos contra uno o más objetivos. Comandos utilizando schtasks para funcionar como sistema. Este script funciona con Windows XP, Windows 2003, Windows Vista y Windows 2008.

- scraper.rb - El objetivo de este script es la obtención de información del sistema a partir de una víctima a través de una sesión Meterpreter existente.

- screenspy.rb - Este script se abrirá una vista interactiva de hosts remotos. Usted necesitará Firefox instalado en su máquina.

- screen_unlock.rb - Script para desbloquear una pantalla de ventanas. Necesita privilegios de sistema para ejecutar y firmas conocidas para el sistema de destino.

- screen_dwld.rb - Script que recurrentemente buscar y descargar archivos que coinciden con un patrón dado.

- service_manager.rb - Guión para la gestión de servicios de Windows.

- service_permissions_escalate.rb Este script intenta crear un servicio, entonces busca a través de una lista de los servicios existentes para buscar archivos de configuración o permisos inseguros que le permitirá que reemplazar el ejecutable con un payload. A continuación, intente reiniciar el servicio reemplazado para ejecutar el payload. Si eso no funciona, la próxima vez que se inicia el servicio (por ejemplo, al reiniciar) el atacante obtener privilegios elevados.

- sound_recorder.rb - Guión para la grabación en intervalos de la captura de sonido por un micrófono host de destino.

- srt_webdrive_priv.rb - aprovecha una vulnerabilidad de elevación de privilegios en South River Tecnologías WebDrive.

- uploadexec.rb - Guión para cargar el archivo ejecutable de host.

- virtualbox_sysenter_dos - Script para DoS Virtual Box.

- virusscan_bypass.rb - Script que mata procesos v8.7.0i + McAfee VirusScan Enterprise.

- guión Meterpreter para la obtención de una sesión de VNC rápida - vnc.rb.

- webcam.rb - Script para habilitar y capturar imágenes desde la webcam de acogida.

- win32-sshclient.rb - Script para desplegar y ejecutar el "plink" comandos ssh-cliente. Soporta sólo Hosts MS-Windows-2k / XP / Vista.

- win32-sshserver.rb - Script para implementar y ejecutar OpenSSH en el equipo de destino.

- winbf.rb - Función de control de la política de contraseñas del sistema actual. Esta política puede parecerse a la política de otros servidores en el entorno de destino.

- winenum.rb - Enumera sistema de Windows, incluyendo variables de entorno, las interfaces de red, enrutamiento, cuentas de usuario, etc.

- wmic.rb - Guión para ejecutar WMIC comandos en Windows 2003, Windows Vista y Windows XP y Windows 2008 objetivos.

No hay comentarios:

Publicar un comentario

Nota: solo los miembros de este blog pueden publicar comentarios.